Recientemente, conversaba con amigos sobre diversos ciberataques a entidades financieras y casas de cambio de criptomonedas, cuando un caso en particular vino nuevamente a mi memoria: el hackeo a Cryptopia, una plataforma de intercambio de criptomonedas que, lamentablemente, ya no existe.

En este incidente, un ex-empleado, que había conservado copias de las llaves de acceso a las bóvedas de criptomonedas de la empresa, perpetró un ataque contra su antiguo empleador. Este acto no solo resultó en un robo masivo sino que también precipitó la quiebra de Cryptopia, destacando la vulnerabilidad de las organizaciones ante las amenazas internas y la importancia crítica de una gestión de seguridad eficaz.

La amenaza interna, en lo que respecta a la ciberseguridad, se define como el potencial de daño causado por un empleado, socio comercial, proveedor o cualquier otra persona con acceso autorizado y legítimo a sistemas.

La amenaza interna es (o debería ser) una preocupación mayor para cualquier negocio. ¿Por qué? Porque son los internos quienes ya conocen el funcionamiento de la organización. Han sido autorizados para acceder a la red y las tecnologías de la organización, incluidos dispositivos, aplicaciones y repositorios de datos. Entienden los tipos de datos e información sobre los cuales opera el negocio. Tienen relaciones con personas dentro de la organización y pueden usar esas relaciones para obtener información. Probablemente saben (al menos algunos) métodos para sortear ciertos controles de acceso o de seguridad (cuando estos controles obstaculizan la eficacia).

Hay cuatro tipos principales de internos:

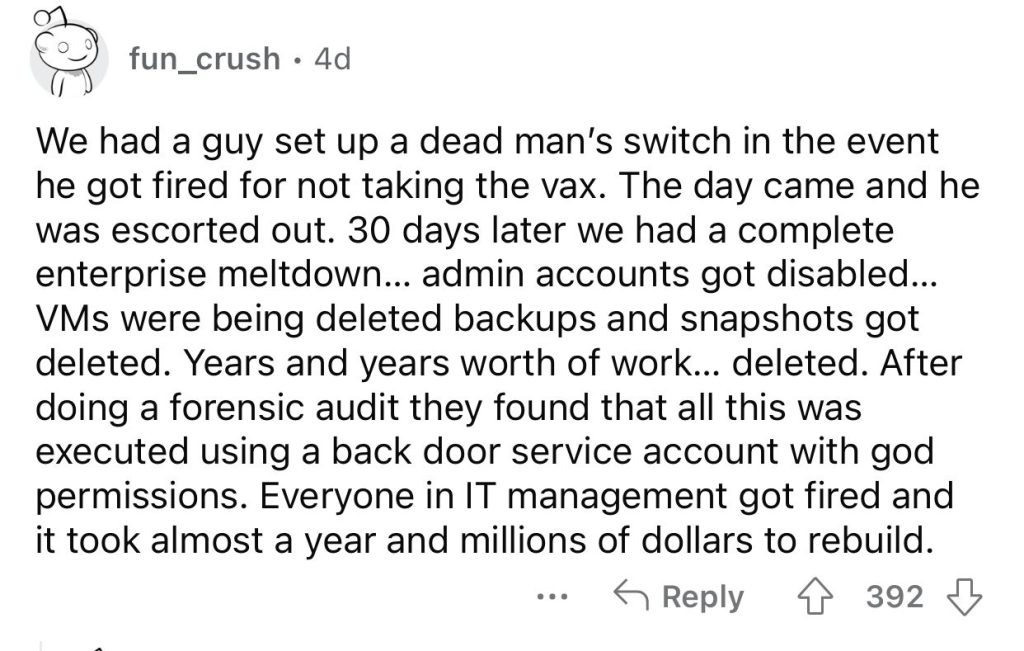

- Interno malicioso: Estas son personas con acciones mal intencionadas. Podría ser un trabajador descontento, alguien que siente que ha sido agraviado por la organización o una persona específica en ella. Tienen un motivo de venganza y usan lo que está a su disposición para robar o dañar sistemas o datos. Por ejemplo, podría ser un vendedor que recientemente renunció porque siente que ha sido maltratado. Descarga su lista de clientes antes de moverse al siguiente trabajo, llevándose información propietaria fuera de la compañía. O podría ser un ejecutivo que filtra información potencial de fusiones y adquisiciones a cambio de ganancia financiera futura.

- Interno no intencional: Estas personas accidental o inadvertidamente causan un evento de seguridad. Podrían teclear mal una dirección de correo electrónico o nombre de usuario de Slack y enviar información sensible a la persona equivocada. Podrían hacer clic en un enlace o adjunto de correo electrónico, pensando que es legítimo, y activar malware o tener sus credenciales robadas.

- Interno comprometido: Es alguien que ha sido sobornado, chantajeado o coaccionado por un tercero con intención maliciosa. El interno comprometido puede estar actuando contra su voluntad pero siente que debe llevar a cabo acciones dañinas para protegerse a sí mismo, a sus seres queridos o a sus compañeros de trabajo.

- Interno negligente: Este tipo de interno es alguien que no conoce las reglas de uso aceptable o las ignora para realizar su trabajo. Podría ser un desarrollador subiendo datos sensibles a GitHub en nombre de la eficiencia o un empleado poniendo una presentación sensible en una laptop personal para poder trabajar mientras está de vacaciones.

Lo nuevo en la amenaza interna

Según un Informe de Amenaza Interna, el 74% de las organizaciones dicen que los ataques internos se han vuelto más frecuentes. Un número igual de encuestados dice que son “al menos moderadamente vulnerables o peor a las amenazas internas”.

Según CrowdStrike, aproximadamente el 55% de los incidentes de amenaza interna identificados involucraron el uso no autorizado o el intento de uso de escalada de privilegios, y aproximadamente el 45% de los incidentes de amenaza interna involucraron a internos que introdujeron riesgo involuntariamente a su entorno a través de la descarga no autorizada de exploits o descargando otras herramientas de seguridad ofensivas para pruebas o propósitos de capacitación.

¿Por qué?

Hay muchas razones — demasiadas para listar en un solo artículo — por las que el riesgo de amenazas internas está aumentando.

Transformación digital:

Vivimos en un mundo hiperconectado. Nuestras vidas personales y profesionales funcionan con tecnología. La mayoría de nosotros tenemos múltiples dispositivos que usamos o usamos cruzadamente. Nos conectamos a docenas o cientos de aplicaciones diariamente. Cuanta más tecnología tenemos y más datos ponemos en ella, mayor es la posibilidad de una fuga o violación, intencional o no. Superficie de ataque en crecimiento = riesgo en crecimiento.

Uso de datos:

Los datos son moneda; siempre hay algo que ganar con ellos. Esto no siempre significa que una persona va a usar los datos como arma. De hecho, en su mayoría no se usan como arma (a pesar de las estadísticas alarmantes publicadas aquí). Pero si una persona estuviera inclinada o coaccionada a usar datos para hacer daño, hay mucho de dónde elegir.

Cuestiones sociales:

Temas conflictivos como las guerras en Ucrania y Gaza, la política de género, la política nacional, el medio ambiente y más se han colado en el lugar de trabajo, dividiendo a los colegas y creando tensiones. Un interno con un rencor o un punto que demostrar podría usar fácilmente datos comerciales sensibles o privados como represalia o retribución.

Anonimato:

Muchos empleados sienten que es fácil cubrir sus rastros si tienen la intención de abusar, mal usar o alterar sistemas y datos. Quizás no han conocido a un investigador forense. Si lo han hecho, quizás sepan maneras más sigilosas de esconderse en el desorden del tráfico de red actual.

Desequilibrio entre trabajo y vida personal:

Muchos empleados trabajan de forma remota y/o en entornos híbridos. Con ello viene la mezcla de dispositivos de trabajo y personales, cuentas de usuario adicionales y necesidades de acceso, y una generalización del uso de sistemas y datos.

Los usuarios pueden cometer errores más fácilmente (si la amenaza es no intencional o por negligencia) o simplemente culpar a la tecnología (“¡He sido hackeado!” Si la amenaza es intencional o maliciosa). Además, detectar amenazas internas es más difícil para los equipos de seguridad y operaciones porque los permisos tienen que ser tan amplios para acomodar las condiciones de trabajo actuales.

Descontento en el lugar de trabajo:

La infelicidad en el lugar de trabajo es mayor de lo que jamás ha sido (O, al menos, es mayor de lo que jamás se ha expresado). De cualquier manera, la gente está infeliz en el trabajo, y la infelicidad y el estrés pueden ser un factor contribuyente significativo a errores, descuidos o el deseo de represalia. También puede hacer que una persona sea más propensa a la influencia negativa si el influenciador promete ganancia personal o financiera (“Puedo ayudarte a conseguir un mejor trabajo con un gerente más amable y un salario más alto”) o algún tipo de protección (“No le diré a tu jefe que has estado bebiendo en el almuerzo si solo me consigues este archivo…”).

Los programas de amenaza interna frecuentemente enfatizan la importancia de… bueno… observar a los empleados por estrés elevado o infelicidad. Aunque el aumento de la infelicidad y el estrés de ninguna manera garantizan un acto indebido del empleado, cualquier cambio adverso en el comportamiento debe ser notado y delicadamente abordado antes de que lo malo se torne peor.

¿Qué tan mal estamos hablando?

El informe “Índice de Felicidad del Empleado” de BambooHR dice que la satisfacción laboral de los empleados ha disminuido a una tasa que es 10 veces más rápida que en los tres años anteriores!!!

Por separado, el Informe del Estado del Lugar de Trabajo Global 2023 de Gallup muestra que 6 de cada 10 empleados están “renunciando en silencio” y “exhibiendo niveles de estrés récord-altos”. Además, según el informe, más de la mitad de los empleados están actualmente buscando trabajo.

Algunas de las principales razones para la infelicidad en el lugar de trabajo citadas en estos y otros informes recientes incluyen:

- Estrés alto causado por demandas del lugar de trabajo o percepción de prácticas de mala gestión

- Falta de valor reconocido o contribución por parte de los colegas, gerentes o ejecutivos del empleado

- Alta inflación con crecimiento salarial decreciente (es decir, menor salario neto)

- La prevalencia de despidos afectando directa o indirectamente a los empleados

- Políticas de retorno a la oficina amenazando el equilibrio entre trabajo y vida personal

¿Qué puedo hacer?

La buena noticia es que hay poco que sea realmente nuevo cuando se trata de reducir el riesgo de amenaza interna y desplegar controles que puedan prevenirla.

La mala noticia es que el consejo no es ni nuevo ni sexy. Es volver a lo básico. Enfocarse en los fundamentos. Son los fundamentos cibernéticos los que allanarán el camino hacia un entorno de trabajo más protegido.

Inventario y control de activos empresariales y de software:

Estos son controles críticos de seguridad en ISO 27001, y por una buena razón. Saber lo que tienes para que puedas monitorear, gestionar y medirlo. Por ejemplo, si no sabes que existe un repositorio de datos sensibles, probablemente no sabes cuándo/si un empleado está accediendo a él. Por lo tanto, no puedes ver que están descargando toneladas de datos del repositorio y exportándolos a una aplicación externa o unidad USB.

Lección: No puedes remediar las amenazas internas sin saber qué sistemas, datos y usuarios están involucrados.

Confianza cero:

La confianza cero o “zero trust” como le dicen popularmente, es un elemento importante en el plan de seguridad de la infraestructura de una organización. Permíteme ser claro: la confianza cero no es un producto sino un enfoque, marco o políticas que resultan en acceso basado en identidad, privilegio mínimo y acceso condicional a datos y sistemas (segmentados en red) (todo lo que los atacantes, incluidos los internos, buscan). En los entornos informáticos de hoy, confianza cero = seguridad. Es la base sobre la cual los equipos de seguridad deberían estar arquitectando sus redes.

Parchear:

Sabemos que las versiones de hardware y software vulnerables son puntos de entrada líderes para los atacantes. Aunque posiblemente sean menos de un objeto brillante y atractivo para la mayoría de los internos, alguien con amplio conocimiento técnico puede usar versiones desactualizadas para ejecutar un ataque interno. Corrige vulnerabilidades e identifica y remedia configuraciones incorrectas. En otras palabras, quita los puntos de acceso fáciles.

Monitorear anomalías de comportamiento:

Las organizaciones deben conocer sus líneas base antes de poder comenzar a buscar lo que puede estar yendo mal. Y en el caso de la amenaza interna, las señales podrían ser muy menores. Recuerda, la amenaza interna es uno de los tipos de ataque más difíciles de detener porque estas son personas con acceso legítimo. Pero usualmente hay al menos algunas señales de que las cosas están mal. Patrones simples de tráfico de red, solicitudes de acceso y volúmenes de datos son buenos puntos de partida. Las organizaciones más avanzadas deberían desplegar análisis de comportamiento de usuarios y entidades para identificar anomalías individuales de usuario o dispositivo de usuario.

Políticas de uso aceptable:

Mientras que una política no va a detener a un criminal decidido de nada, el interno dudoso o nervioso que está pensando en robar, filtrar o alterar datos o sistemas puede pensarlo dos veces si la organización ha resaltado las expectativas y consecuencias de un compromiso interno intencional.

Ten cuidado de no ser demasiado estricto sobre el compromiso accidental; no queremos que la gente haga cosas estúpidas, pero los accidentes pueden ocurrir, y pueden ocurrirle a cualquiera. Sin embargo, sé muy deliberado con el lenguaje alrededor de la negligencia. “No sabía que no podía volcar nuestros diseños de producto en ChatGPT” no es un escenario con el que quieras lidiar.

En resumen, la amenaza interna sigue siendo la amenaza interna. Las cosas que los equipos de seguridad y operaciones (junto con colegas de RRHH, legal y comunicaciones) tienen que hacer para mitigar el riesgo no son muy diferentes hoy de lo que eran hace cuatro años. Sin embargo, nuestros entornos corporativos han cambiado, y (aparentemente) no para mejor. Como resultado, los equipos de seguridad y operaciones deben estar hiperconscientes de la situación, trabajar con colegas de negocios para poner los datos en contexto y poner un foco extra en los fundamentales de seguridad para asegurar que los sistemas y datos sean más resilientes a ataques sigilosos de internos que nunca antes.

Un riesgo adicional: Los trabajadores por Contrato

Los trabajadores por contrato son indispensables para las empresas, ofreciendo habilidades especializadas y cubriendo roles estratégicos. Sin embargo, también introducen desafíos significativos en ciberseguridad.

Algunos de los riesgos asociados con estos trabajadores incluyen control y supervisión limitados, formación insuficiente, seguridad de dispositivos comprometida y privilegios de acceso excesivos, lo que aumenta la vulnerabilidad a actividades negligentes o maliciosas.

Cuando estés realizando la selección de trabajadores por contrato debes incluir verificaciones de antecedentes rigurosas, auditorías de seguridad regulares, provisión de equipos seguros y comunicación abierta para fomentar la notificación de problemas de seguridad. Estas estrategias no solo protegen contra los riesgos específicos que presentan los trabajadores por contrato sino que también refuerzan la postura general de ciberseguridad de la empresa.

¿Cómo Hackmetrix me ayuda a combatir la Amenaza Interna?

En Hackmetrix, entendemos la complejidad de las amenazas internas y hemos diseñado nuestra plataforma para abordarlas directamente. Nuestro módulo de gestión de activos nos da un panorama completo de los recursos digitales, ayudando a prevenir el uso indebido o el acceso no autorizado. A través de la gestión de accesos, nos aseguramos de que solo las personas autorizadas puedan acceder a información crítica, minimizando así el riesgo de acciones malintencionadas desde dentro.

Para anticiparnos a los problemas, nuestro módulo de gestión de riesgos identifica y evalúa vulnerabilidades, lo que nos permite actuar rápidamente para mitigar los riesgos antes de que se conviertan en problemas serios. Nuestro monitoreo de seguridad de aplicaciones comprueba configuraciones importantes como la autenticación de dos factores (2FA) en Github, Slack, Workspace de Google, AWS y otras, una medida esencial para prevenir accesos no deseados. Además, con el monitoreo de dispositivos, garantizamos que todos estén protegidos con antivirus y firewalls actualizados, una línea de defensa crucial contra el malware que podría ser introducido por los empleados, ya sea accidental o deliberadamente.

Con estas herramientas, Hackmetrix busca proteger a las organizaciones como la tuya de las amenazas internas, manteniendo un entorno de trabajo digital seguro y confiable desde dentro hacia fuera.