En un entorno cada vez más digital, la protección de los datos personales se ha convertido en un tema estratégico para las empresas. En Perú, este desafío está regulado por la Ley N.º 29733 Ley de Protección de Datos Personales, una norma que no solo busca proteger la privacidad de las personas, sino que también obliga a las organizaciones a adoptar medidas reales de seguridad de la información.

Cumplir con esta ley ya no es solo una cuestión legal: es un factor clave para la confianza de clientes, socios y reguladores.

Protección de datos: más que un requisito legal

La Ley 29733 establece que cualquier empresa que recopile, almacene o procese datos personales debe hacerlo de forma segura, responsable y transparente. Esto incluye información básica como nombres o correos electrónicos, pero también datos sensibles como información financiera, de salud o biométrica.

Uno de los principios más relevantes de la ley es el principio de seguridad, que exige implementar medidas técnicas y organizativas para evitar accesos no autorizados, pérdidas de información o filtraciones de datos.

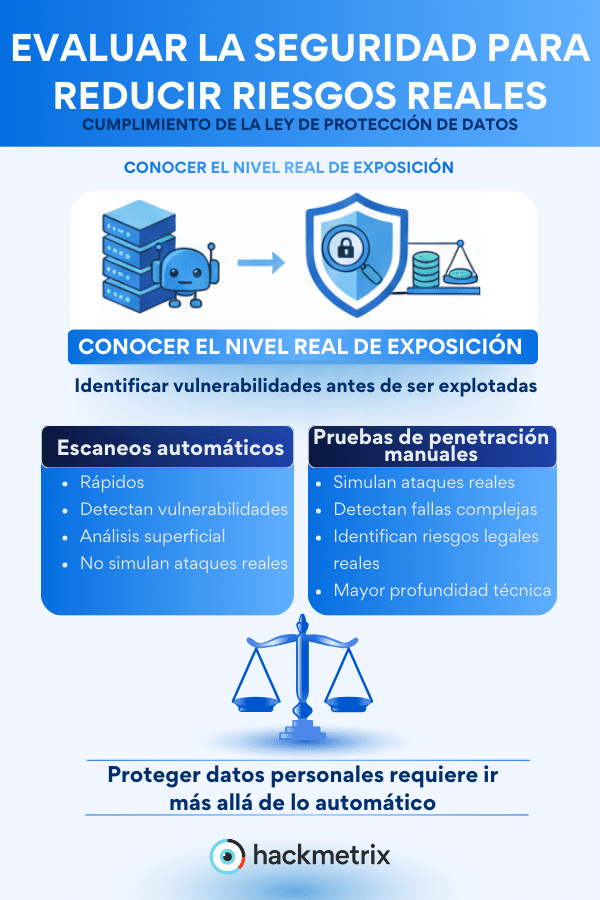

En la práctica, esto significa que no basta con tener políticas escritas: la seguridad debe probarse, medirse y mantenerse en el tiempo.

¿Qué tipo de pentesting conviene para empresas que manejan datos personales?

Otra decisión importante es el alcance de las pruebas.

Pentesting de caja negra, blanca o gris: cuál conviene dependerá del contexto de la empresa.

- Caja negra: útil para evaluar cómo un atacante externo podría acceder a la información.

- Caja gris: permite analizar riesgos con información parcial, ideal para revisar accesos internos.

- Caja blanca: ofrece una visión profunda de configuraciones, permisos y controles internos.

Desde la perspectiva de la Ley 29733, los enfoques de caja gris o blanca suelen ser los más efectivos, ya que permiten evaluar directamente los controles que protegen los datos personales.

Priorizar vulnerabilidades con enfoque de negocio

No todas las vulnerabilidades tienen el mismo impacto.

Por eso surge otra pregunta clave:

¿cómo se priorizan las vulnerabilidades según el riesgo real para el negocio?

En el contexto de protección de datos, la prioridad debe centrarse en aquellas fallas que puedan:

- Exponer datos personales o sensibles

- Permitir accesos no autorizados a bases de datos

- Generar incumplimientos regulatorios o sanciones

Priorizar por impacto legal, reputacional y operativo ayuda a enfocar recursos donde el riesgo es realmente crítico.

Gestión continua de vulnerabilidades y cumplimiento

La seguridad no es un evento puntual. La ley exige mantener medidas activas y actualizadas en el tiempo.

¿Qué incluye un servicio de gestión de vulnerabilidades continuo?

Generalmente contempla:

- Identificación constante de nuevas vulnerabilidades

- Evaluación y priorización basada en riesgo

- Seguimiento de remediaciones

- Evidencias documentadas para auditorías o fiscalizaciones

Este enfoque es clave para demostrar diligencia ante la Autoridad Nacional de Protección de Datos Personales (ANPD) en caso de una inspección.

Cumplimiento normativo y estándares internacionales

Muchas empresas que operan en Perú también trabajan con clientes corporativos o internacionales, lo que genera nuevas exigencias.

¿Qué normas de cumplimiento de seguridad suelen pedir los clientes B2B?

Las más comunes son ISO 27001 y SOC 2, ya que ayudan a demostrar que la empresa gestiona adecuadamente la seguridad de la información.

Cumplimiento continuo sin crecer el equipo

Un reto común es mantener el cumplimiento sin aumentar costos operativos.

¿Cómo demostrar cumplimiento continuo sin aumentar el equipo?

La respuesta suele estar en la automatización: herramientas que permiten centralizar evidencias, monitorear controles y mantener trazabilidad reducen la carga operativa y facilitan responder ante auditorías o requerimientos legales.

El rol de los hackers éticos y la divulgación responsable

Finalmente, la ley no prohíbe la evaluación externa de la seguridad, siempre que se haga de forma controlada.

¿Cuáles son los beneficios de tener hackers éticos probando mis sistemas?

Permiten detectar fallas antes de que sean explotadas, reduciendo el riesgo de brechas de datos, sanciones y daños reputacionales.

En esa línea, también cobra relevancia la pregunta:

¿qué es un programa de divulgación responsable y cómo implementarlo sin riesgos legales?

Un programa bien diseñado establece reglas claras para reportar vulnerabilidades, protege a la empresa y a los investigadores, y refuerza el cumplimiento de la Ley de Protección de Datos Personales.

Conclusión

La Ley N.º 29733 exige a las empresas ir más allá del cumplimiento formal y demostrar que los datos personales están realmente protegidos. Evaluaciones de seguridad, gestión continua de vulnerabilidades y evidencia clara son hoy parte del estándar esperado.

Hackmetrix acompaña a las organizaciones en este proceso a través de servicios de pentesting, gestión de vulnerabilidades y cumplimiento en seguridad, ayudando a reducir riesgos legales y operativos sin afectar la continuidad del negocio. En un entorno donde la confianza es clave, contar con un socio experto en ciberseguridad se convierte en una ventaja estratégica.