Los requisitos básicos de seguridad para cumplir con la regulación mexicana

Si quieres operar en México y eres una Fintech, es muy probable que tengas el desafío de cumplir con la Ley Fintech.

La Ley Fintech de México es una disposición legal que regula la operación y el funcionamiento de las empresas de tecnología financiera con el fin de proteger a los usuarios.

Lo cierto es que cumplir con ella requiere de tiempo, de un plan de trabajo y de la implementación de múltiples medidas en distintas áreas de una empresa. La buena noticia es que si cubres los requisitos mínimos (relacionados a finanzas, contaduría, sistemas y seguridad de la información), puedes obtener la autorización de la CNBV para comenzar a operar.

Esto te permitirá ingresar rápidamente al mercado y ganar el tiempo necesario para cumplir con el resto de la regulación.

En esta guía te comentamos cuáles son esos requisitos mínimos que debes cumplir para ser autorizado y cómo puedes comenzar a cumplir con los de seguridad de la información.

Requisitos mínimos generales para ser autorizado por la CNBV

Estos requisitos implican elaborar medidas y procedimientos tanto a nivel organizacional, financiero y contable, como a nivel sistemas y seguridad de la información:

- Órganos de gobierno y estructura corporativa (es decir, tener definida la alta dirección y una estructura de gerencias).

- Infraestructura y controles internos de sistemas operativos, contables y de seguridad, oficinas, así como los manuales respectivos.

- Plan de negocios.

- Políticas y medidas de control de riesgos operativos y de seguridad de la información.

- Procesos operativos y de control de identificación de clientes que establezcan criterios consistentes para su evaluación y selección.

- Políticas de divulgación de riesgos y responsabilidades (para que tus clientes identifiquen los riesgos que asumen al momento de celebrar operaciones con o a través de ellas).

- Políticas de prevención de fraudes y prevención de operaciones con recursos de procedencia ilícita y financiamiento al terrorismo.

- Estados financieros anuales dictaminados por un auditor externo independiente.

Veamos cómo puedes afrontar el cumplimiento del punto 2 y 4 que están relacionados a la gestión de riesgos y a la seguridad de la información.

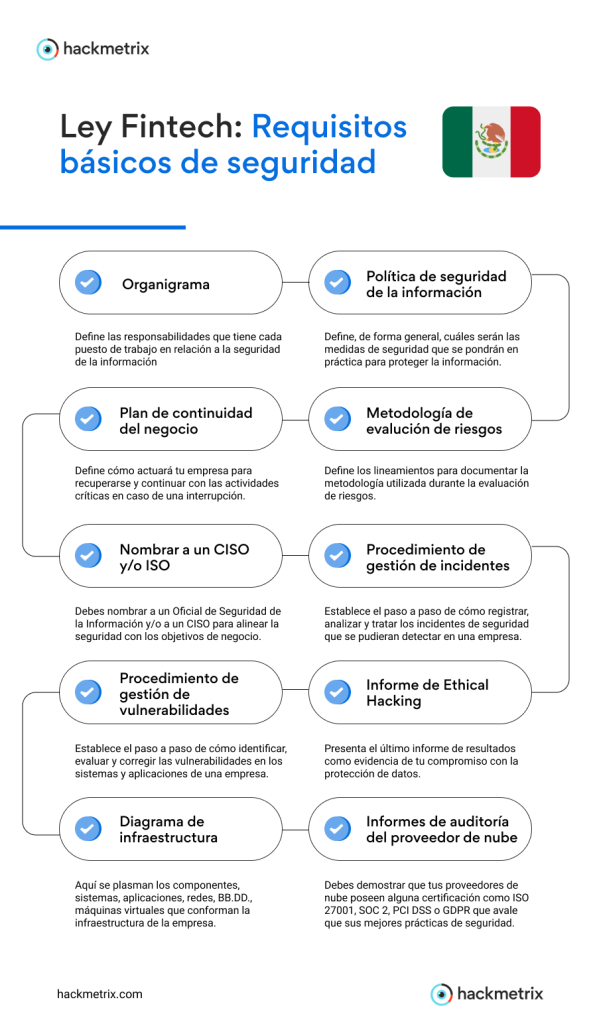

Requisitos básicos de seguridad de la información

Recordemos que el objetivo general de esta ley es brindar certeza a los usuarios de que su información y sus operaciones están completamente a salvo. Y para ello, es necesario tener medidas que permitan identificar, evaluar, controlar y reducir los riesgos (tal como lo mencionan los puntos 2 y 4 del listado anterior).

Estos son los 10 documentos básicos que deberías elaborar para generar la seguridad solicitada por la regulación:

1. Organigrama

El organigrama ayuda a definir las responsabilidades que tiene cada empleado o puesto de trabajo en relación a la seguridad de la información.

Es decir, en él se documentan las funciones adicionales que tendrá cada rol en función de la seguridad. Y no solo se deben considerar las áreas más cercanas de TI, sino también, las de finanzas, recursos humanos, contable, legales, comercial, etc.

Tranquilo, si aún no tienes esto definido, hemos preparado una guía para definir estos roles y responsabilidades de seguridad.

2. Política de seguridad de la información

En este documento se definen todas las medidas de seguridad que se pondrán en práctica para proteger la información en todas sus formas y medios (sea digital, física o conversacional).

Aquí se describen los lineamientos de todas las prácticas que se van a formalizar de forma sintética y general. Generalmente, aquí se incluyen los lineamientos de: control de accesos, seguridad de RR.HH., criptografía, operaciones de TI, relación con proveedores, gestión de vulnerabilidades, gestión de incidentes, entre otros.

Es considerado un documento dinámico ya que hay que adaptarlo continuamente a las necesidades y cambios de la empresa.

Para tu suerte ya tenemos una plantilla gratuita que puedes descargar y completar con nuestra guía de 6 pasos.

3. Plan de continuidad del negocio

El BCP (Business Continuity Plan) es un documento en el que se define cómo actuará tu empresa para recuperarse y continuar con las actividades críticas en caso de una interrupción.

Es clave para cualquier proyecto de seguridad ya que permite actuar y restablecer las operaciones en el menor tiempo posible. De esta manera, se minimizan las pérdidas provocadas por la inactividad.

El plan de continuidad del negocio también contempla la elaboración del DRP (plan de recuperación ante desastres), el cual define los pasos a seguir para recuperar (exclusivamente) el área de TI.

Si estás buscando la aprobación de la CNBV te recomendamos leer nuestra guía para armar un BCP y descargar la plantilla que ya tenemos lista para que tú y tu equipo puedan comenzar hoy mismo.

4. Política y metodología de evaluación de riesgos

Este documento tiene que ver con crear lineamientos para documentar la metodología utilizada durante la evaluación de riesgos. El objetivo es asegurar que todos en la empresa puedan organizarse bajo los mismos criterios de medición y evaluación de riesgos.

Por lo general, esto implica documentar la metodología utilizada durante la:

- Identificación y valorización de los activos: cómo se identificarán y valorarán los recursos según su nivel de importancia.

- Valorización de los riesgos: cómo se valorarán los riesgos según su nivel de impacto en la empresa.

- Nivel de riesgo aceptable: qué tipo de riesgos estaremos dispuestos a aceptar.

- Tratamiento de los riesgos: cómo mitigarán los riesgos identificados.

5. Oficial de seguridad de la información y/o CISO

Las empresas deben nombrar a un Oficial de Seguridad de la Información y/o a un CISO.

Su principal función será la de alinear la seguridad de la información con los objetivos de negocio y garantizar la protección de los datos de la empresa en todo momento.

También será responsable de supervisar el cumplimiento normativo de la seguridad de la información y de generar e implantar políticas para el área. Si es tu caso, pregúntanos por algunos tips.

6. Procedimiento de gestión de incidentes

Aquí se describe el paso a paso de cómo registrar, analizar y tratar los incidentes de seguridad que se pudieran detectar en una empresa.

Esto facilita:

- Tener información del impacto ocasionado y frecuencia

- Estadísticas de comportamiento de respuesta ante incidentes

- Información para mejorar las acciones de control y políticas

7. Procedimiento de gestión de vulnerabilidades

Similar al punto anterior, establece el paso a paso de cómo identificar, evaluar y corregir las vulnerabilidades en los sistemas y aplicaciones de una empresa.

Este procedimiento también categoriza los recursos críticos y clasifica las vulnerabilidades según su nivel de riesgo.

La gestión de vulnerabilidades es un proceso continuo de TI y ayuda a mantener protegidas las plataformas de la infraestructura tecnológica de posibles ataques informáticos.

8. Informe de Ethical Hacking

Las pruebas de intrusión son simulaciones de ciberataques a las redes, sistemas y aplicaciones de una empresa con el fin de encontrar y explotar sus vulnerabilidades. Una vez que se reportan, el objetivo es remediarlas para que la seguridad de la empresa aumente.

En el caso de que tu empresa haya realizado este tipo de pruebas anteriormente, te recomendamos presentar el último informe de resultados como evidencia de tu compromiso con la protección de datos.

Si tu última prueba de intrusión ya lleva más de un año, escríbenos porque después de ese tiempo pierden su validez para la Ley Fintech de México.

9. Diagrama de infraestructura

En este diagrama deben plasmarse los componentes, sistemas, aplicaciones, redes, bases de datos, máquinas virtuales y contenedores que conforman la infraestructura desde la capa externa hasta la más interna.

Por otro lado, también debe mostrar cuáles son las medidas de seguridad que se han establecido en cada capa de la infraestructura, por ejemplo: segmentación de redes y/o VPC, ubicación de WAF, Firewalls, conexiones mediante alguna IP exclusiva, conexiones seguras hacía proveedores, canales internos que se encuentren cifrados, etc.

10. Informes de auditorías del proveedor de nube

Debes demostrar que tus proveedores de nube poseen alguna certificación en seguridad de la información como ISO 27001, SOC 2, PCI DSS o GDPR que avale que es auditado permanentemente por un tercero y respeta las mejores prácticas de la industria.

Por lo general, estos informes de auditoría y certificaciones están disponibles dentro de las consolas de administración. Aquí te dejamos los más comunes que son AWS, Azure y Google Cloud.

Conclusión

La Ley Fintech tiene como objetivo promover la transparencia, confianza y seguridad en las operaciones de los usuarios. Por ello, le exige a las empresas implementar una serie de medidas que contemplan requisitos para lo contable, financiero, organizacional, de seguridad de la información, etc.

Si quieres ser autorizado por la CNBV y comenzar a operar, debes cumplir mínimamente con los 8 requisitos presentados arriba. Ahora ya puedes adelantarte y cumplir con aquellos relacionados a la seguridad de la información (puntos 2 y 4).

Recuerda que es recomendable enmarcar todos estos documentos en un programa de seguridad para tener un mejor control de tus riesgos y mantener actualizadas tus prácticas de forma continua.

Si tienes dudas sobre cómo elaborar estos documentos y procedimientos de seguridad, contáctanos para que te guiemos paso a paso.