El AWS Security Maturity Model se ha convertido en una referencia clave para organizaciones que buscan optimizar su postura de seguridad en AWS. Diseñado por expertos y adoptado por miles de profesionales en ciberseguridad. Este modelo ofrece un enfoque práctico para establecer y evolucionar medidas de protección en la nube.

En este artículo, exploraremos el modelo en detalle, repasando sus fases principales y los cambios introducidos en su versión 2, que reflejan los desafíos actuales y las mejores prácticas en ciberseguridad. Si quieres fortalecer tu seguridad en la nube, esta guía es un excelente punto de partida.

Una de las herramientas que considero más útil para tener un plan de acción definido y legible para implementar una estrategia de seguridad efectiva en AWS es el AWS Security Maturity Model. Guía práctica diseñada por diversos arquitectos de soluciones, cuya publicación inicial solo lleva un par de año, pero que ya es utilizado por miles de personas dedicadas a ciberseguridad en la nube.

En un artículo anterior del blog de Hackmetrix, discutimos las fases del modelo, pero acá te comparto una breve descripción de estas:

- Quick Wins → Cosas que puedes implementar en un par de clics o unos cuantos días.

- Fundacional → Requieren mayor esfuerzo y forman las bases de tu postura de seguridad.

- Eficiencia → Lograr los mejores resultados posibles a través de lo ya implementado.

- Optimizar → Cómo llevar tu estrategia de seguridad al siguiente nivel.

Recientemente, y producto de los cambios existentes en los desafíos de seguridad en las organizaciones junto con el feedback recibido por parte de la comunidad, es que la versión 2 fue liberada. Esta introduce múltiples cambios que, seguramente, te ayudarán a detectar oportunidades de mejora en la postura de seguridad de tu organización.

Versión 1 del modelo: https://v1.maturitymodel.security.aws.dev/en/model/

Versión 2 del modelo: https://maturitymodel.security.aws.dev/en/model/

Lo nuevo en AWS

Desde su estructura hasta nuevos conceptos y desafíos, existen muchísimas novedades que el modelo introduce. A continuación, revisaremos las más relevantes.

GenAI: Protección de Datos

Hoy en día es imposible no hablar de GenAI y el impacto que ha tenido a nivel mundial. Por lo mismo, la nueva versión del modelo introduce dentro de la categoría de protección de datos aspectos de protección y privacidad de datos cuando se diseñan aplicaciones de GenAI a través de AWS Bedrock.

Particularmente, existen dos puntos críticos a la hora de evaluar la seguridad de este tipo de aplicaciones: dependencia del proveedor del modelo fundacional (OpenAI, Anthropic, etc.) y posibles vulnerabilidades en la arquitectura subyacente y la aplicación en sí misma.

Por suerte, AWS nos provee múltiples mecanismos para poder hacerle frente a estos desafíos:

- Seguridad de datos por defecto: tanto los datos almacenados en tus modelos personalizados cómo las conexiones hacia los mismos deben utilizar encriptación de manera obligatoria.

- Arquitectura de Bedrock: de manera nativa, los proveedores de modelos solo pueden escribir dentro de un bucket S3 en específico, sin tener acceso a tus prompts o los modelos en su versión personalizada.

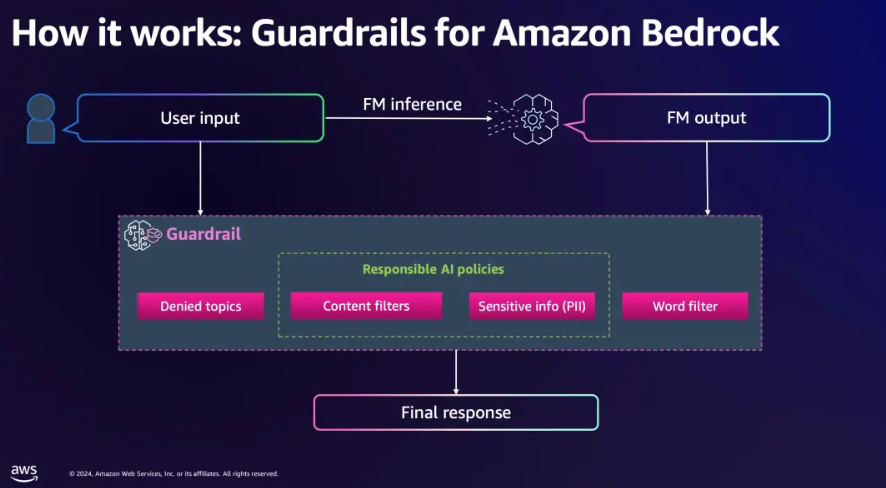

- GuardRails: Uno de los grandes features de BedRock es GuardRails, que nos permite implementar medidas de seguridad personalizables sobre los modelos alojados. Desde el bloqueo de temas no deseados en la interacción de usuarios con las aplicaciones de GenAI, filtros de contenido dañino (violencia, odio, faltas de conducta, entre otros) y hasta ciberataques como inyecciones de prompts.

Nueva Categoría: Resilencia

La resiliencia se define como la capacidad de una aplicación de resistir o recuperarse frente a interrupciones, tales como: fallas de infraestructura, proveedores externos, problemas de red y peaks de tráfico.

La importancia de mantener tus aplicaciones disponibles y de dedicarle esfuerzos exclusivos a esto hace que aquellas estrategias definidas de forma más difusa en la versión anterior del modelo ahora tengan su propia categoría.

Desde aspectos más simples como el uso de Multizonas de Disponibilidad hasta la práctica de Chaos Engineering, esta práctica no solamente es recomendada, sino que fundamental para poder cumplir con las expectativas de tus clientes y múltiples estándares de seguridad como ISO 27001 y SOC 2.

Reorganización de controles: Lecciones aprendidas por la práctica

Una de las cosas más interesantes de la nueva versión del modelo, es ver como la experiencia en la industria prioriza / des prioriza algunas de las estrategias planteadas. Algunos de los casos más interesantes son:

- Federación de Identidades: Esta categoría se mueve de Fundacional a Quick Wins, lo que destaca la importancia de los mecanismos centralizados de autenticación.

- Monitoreo del tráfico de red de VPC: Esta categoría se mueve de Efficient a Optimized, reflejando que esta práctica suele ser para equipos de seguridad más robustos. Es útil destacar que si bien existen SIEMs que permiten hacer una revisión más exhaustiva y continua, generalmente tienen costos sumamente elevados. AWS provee algunas formas interesantes de poder realizar esta revisión, tales como la exportación de los logs a un bucket de S3 y aprovechar la integración con AWS Athena para consultar los logs a través de SQL.

- Automatización de corrección de configuraciones erroneas de seguridad: Esta categoría se mueve de Efficient a Optimized, reflejando nuevamente prácticas que, si bien puedes valiosas, requieren equipos altamente capacitados en una gestión automatizada de la infraestructura. AWS Config es un servicio estrella para detectar configuraciones que no estén alienadas con estándares de seguridad previamente definidos, pero aún existe una curva de aprendizaje por recorrer en la mayoría de organizaciones para que estas prácticas no impacten negativamente las cargas de trabajo que están alojadas.

La seguridad, al igual que cualquier otra práctica, muta con respecto al tiempo y los cambios que vemos acá son un reflejo de ello. Lo importante es utilizar estos controles como referencias y adecuarlos a la realidad de tu organización. No todas las empresas son iguales, por lo que sus prácticas de seguridad tampoco lo serán.

DevSecOps: El rol de la Infraestructura como Código (IaC)

El uso de IaC está bastante interiorizado en una gran parte de las organizaciones que usan servicios en la nube. La creación de infraestructura de manera automatizada permite alinear tus políticas con el código que se usa para esto.

Uno de los cambios más interesantes en la nueva versión del control es que “Use Infrastructure as Code” se movió de categoría: de Incident Response a Security Governance. Esto es porque la IaC permite el control de manera centralizada y efectiva de los recursos y servicios desplegados en la nube, ya que reduce los cambios manuales que usualmente inducen a errores.

Los beneficios más directos de la IaC incluyen:

- Alineación de políticas de seguridad con las prácticas sobre tu infraestructura: es posible extender la IaC a Policy as Code, integrando directamente lo declarado en tus políticas dentro del código. Así, refuerzas tu cumplimiento a nivel de frameworks de seguridad (ISO 27001, GDPR, SOC 2, etc.) cómo también a nivel de prácticas de seguridad (Role Based Access Controls, Principio de Mínimo Privilegio, entre otras).

- Revisión de infraestructura previo a su despliegue: es posible integrar múltiples estrategias y mecanismos de revisión de código y testing como parte de la creación, eliminación o modificación de tu infraestructura. Code review de las plantillas de IaC, herramientas de escaneo de vulnerabilidades dentro de CI / CD, linters para cumplimiento de seguridad y la documentación de cambios dentro de tu herramienta de versión de código facilita auditorías y seguimiento de modificaciones.

- Escalabilidad: una gran ventaja de la IaC en múltiples frentes. Desde el despliegue de recursos frente a cambios en la demanda, agilizar procesos de recuperación ante desastres y continuidad operacional y la aplicación de parches de seguridad de manera consistente y centralizada.

Algunos comentarios relevantes

La versión 2 del modelo representa un avance significativo en las prácticas de seguridad promovidas por AWS y los nuevos desafíos en la actualidad. Sin embargo, es fundamental entender que este modelo es solo una guia práctica y no es, bajo ningún concepto, una bala de plata.

De hecho, una de las cosas que más llaman la atención dentro del modelo es el uso de herramientas de AWS que, en la gran mayoría de organizaciones, no es factible obtener los mejores resultados debido a la falta de entrenamiento, madurez y playbooks para entender bien cómo usarlas.

Herramientas como GuardDuty y CloudTrail me parecen grandes puntos de inicio en el sentido que “mientras antes lo hagas mejor”. Pero otras como SecurityHub o Macie no generen mucho valor si es que no existen prácticas de seguridad que alineen a los equipos de desarrollo, DevOps y cumplimiento. Igualmente, prácticas de seguridad cómo inventariar tus activos generarán muchísimo más valor en el corto plazo, principalmente porque no puedes proteger aquello que no sabes que tienes (desde estaciones de trabajo, recursos en la nube, proveedores externos, entre otros).

A su vez, y si bien es entendible que AWS promueva el uso de herramientas dentro de su ecosistema, tenemos que encontrar aquello que mejor funcione para la realidad y presupuesto de nuestra organización. Herramientas como AWS WAF son sumamente útiles, pero tienen limitantes técnicas que si bien están debidamente documentas y disponibles al público, son poco conocidas e inducen a sobrevalorar tu postura de seguridad. Otras como AWS Shield Advanced son, para la gran mayoría de las organizaciones, imposibles de costear.

Conclusiones finales

El modelo de seguridad propuesto es una excelente guía para aprender sobre los cambios en el panorama de seguridad. AWS tiene miles de clientes y es, por consecuencia de esto, uno de los mayores referentes para entender los desafíos a los cuales se enfrentan hoy las organizaciones.

Sin embargo, hay que entender que es justamente eso, una guía. Y somos nosotros quienes conocemos más que cualquier otro la operación de nuestras organizaciones y, por consiguiente, aquello que debemos proteger. Poner en tela de juicio los controles, la fase en la que esta se encuentra (o dicho de mejor forma, el nivel de prioridad asignado) y la forma de llevarlos a cabo, es fundamental para asegurarnos de que nuestras prácticas de seguridad sean cada vez más efectivas y eficientes.

En Hackmetrix, entendemos la importancia de ajustar estas estrategias a tu contexto, ayudándote no solo a adoptar las mejores prácticas, sino también a garantizar que se implementen de manera efectiva. Si estás listo para llevar la seguridad de tu organización al siguiente nivel, contáctanos. Juntos, podemos diseñar una estrategia que te permita proteger tu infraestructura y enfocarte en hacer crecer tu negocio.