Una vulneración informática (conocida también como brecha de seguridad) ocurre cuando existe una debilidad en un sistema que permite a un atacante acceder, robar, alterar o destruir información confidencial sin autorización.

Esto puede ser de forma accidental (error humano) o maliciosa, resultando en un acceso no autorizado a datos personales o corporativos.

Se identifica como una debilidad o hueco en la seguridad de un sistema, software o red. En caso de descubrirse, los atacantes pueden aprovecharla para infiltrarse y causar daño a tu empresa u organización.

Cabe señalar que las vulnerabilidades en ciberseguridad pueden originarse por distintas razones. Estas pueden ser desde errores humanos hasta complejidades técnicas en el software.

¿Qué es una vulnerabilidad de seguridad?

Cuando hablamos de qué significa vulnerabilidad, nos referimos a una debilidad técnica u operativa que afecta la confidencialidad, integridad o disponibilidad de datos y servicios, que puede transformarse en un incidente si un atacante la explota.

Al definirla de esta forma, suena peligroso, y lo es. Pero antes de entrar en pánico, hay que conocer su concepto más a fondo y entender por qué surgen.

¿Por qué surge una vulnerabilidad?

Una vulnerabilidad de seguridad puede surgir debido a diferentes factores como:

- Errores de programación: los errores o defectos en el código de un sistema pueden abrir brechas de seguridad. Esto permite que los atacantes exploren y aprovechen vulnerabilidades. Estos errores pueden ser resultado de mala planificación, falta de pruebas exhaustivas o falta de conocimiento sobre las mejores prácticas de seguridad en el desarrollo de software.

- Fallos en la configuración: una configuración incorrecta o insegura puede dejarlo expuesto a ataques y vulnerabilidades. Esto puede incluir la falta de restricciones de acceso adecuadas, la configuración incorrecta de permisos de archivos y directorios, o la falta de configuración de cortafuegos y sistemas de detección de intrusos.

- Falta de actualizaciones: no aplicar parches de seguridad y actualizaciones de software puede dejar un sistema desprotegido contra las últimas vulnerabilidades conocidas.

- Malas prácticas de seguridad: la falta de buenas prácticas de seguridad puede aumentar el riesgo de vulnerabilidades. Estas son el uso de contraseñas débiles, compartir información confidencial o no utilizar autenticación de dos factores,

Es importante tener en cuenta que las vulnerabilidades pueden surgir en cualquier componente de un sistema, incluyendo el hardware, el software, la red y los procesos de negocio. Por lo tanto, es crucial implementar medidas de seguridad adecuadas en todos los aspectos de un sistema.

¿Qué es una vulnerabilidad en términos de ciberseguridad o seguridad de la información?

En términos operativos, una vulnerabilidad se convierte en riesgo cuando existe una amenaza capaz de explotarla y un impacto claro para tu negocio, (or ejemplo, detención de operaciones, fraude, multas o pérdida de confianza). Por ejemplo, cuando se trata de lo que es un ciberataque.

Al hablar de empresas, la respuesta práctica es: cualquier debilidad explotable que permita acceso no autorizado, interrupción del servicio o exposición de datos.

Desde la perspectiva de un negocio, suele ser un “punto débil” (técnico o de proceso) que termina abriendo la puerta a accesos indebidos, filtraciones o interrupciones. Esto incluso si tu equipo está haciendo las cosas “bien” en lo cotidiano.

En la práctica, esta debilidad puede estar en un servidor, una aplicación, una integración, permisos mal definidos o incluso en un flujo interno. Por ejemplo, aprobaciones, altas de usuarios o gestión de cambios.

Tipos de vulnerabilidades informáticas en empresas

Para priorizar, conviene reconocer las vulnerabilidades más comunes en empresas. Algunas de ellas incluyen:

- Vulnerabilidades en aplicaciones (web y APIs): errores de validación, control de acceso o carga de archivos. Aquí suele aparecer la búsqueda “vulnerabilidad web”.

- Vulnerabilidades en aplicaciones móviles: fallas como IDOR, sesiones mal gestionadas o almacenamiento inseguro.

- Vulnerabilidades por configuración: permisos excesivos, servicios expuestos, credenciales por defecto, nubes mal configuradas y reglas de red débiles.

- Vulnerabilidades por autenticación y fuerza bruta: falta de controles contra intentos repetidos, bloqueo inexistente o rate limiting débil. Un ejemplo común es la vulnerabilidad de Insufficient Protection Against Brute Forcing.

Vulnerabilidades por carga de archivos y ejecución remota: cuando un atacante logra subir contenido malicioso y escalar el impacto. Un caso típico es el arbitrary file upload.

Ejemplos comunes de vulnerabilidades

Algunos ejemplos comunes de vulnerabilidades son los siguientes:

- Vulnerabilidad de inyección de código: ocurre cuando un sistema no valida o filtra correctamente la entrada de datos, lo que permite a un atacante ejecutar código malicioso.

- Vulnerabilidad de cross-site scripting (XSS): permite a un atacante insertar scripts maliciosos en páginas web visitadas por otros usuarios, lo que puede llevar al robo de información confidencial.

- Vulnerabilidad de control de acceso roto: ocurre cuando un sistema no implementa adecuadamente las restricciones y controles de acceso. Esto puede permitir a un atacante acceder a recursos o funcionalidades a las que no debería tener acceso, lo que compromete la seguridad del sistema.

¿Cómo se clasifican las vulnerabilidades?

Consiste en identificar y categorizar las debilidades y fallos en los sistemas, aplicaciones y redes que pueden ser explotados por atacantes. Esta clasificación permite priorizar y tomar medidas para mitigar los riesgos asociados a las vulnerabilidades.

Existen diferentes enfoques para clasificar las vulnerabilidades. Una forma común es categorizarlas en función de su gravedad o impacto potencial. Las vulnerabilidades pueden ser clasificadas como críticas, altas, medias o bajas, dependiendo de su nivel de riesgo y la probabilidad de que sean explotadas.

Entonces, ¿necesito resolver todas las vulnerabilidades? Lo ideal es que sí; sin embargo, aquellas que no afectan de manera grave los sistemas (nivel bajo o medio), se puede asumir el riesgo y poner especial foco en aquellas de carácter crítico. Por ello, no te alarmes si llegas a tener una de impacto bajo.

¿Qué hacer frente a vulnerabilidades en seguridad informática?

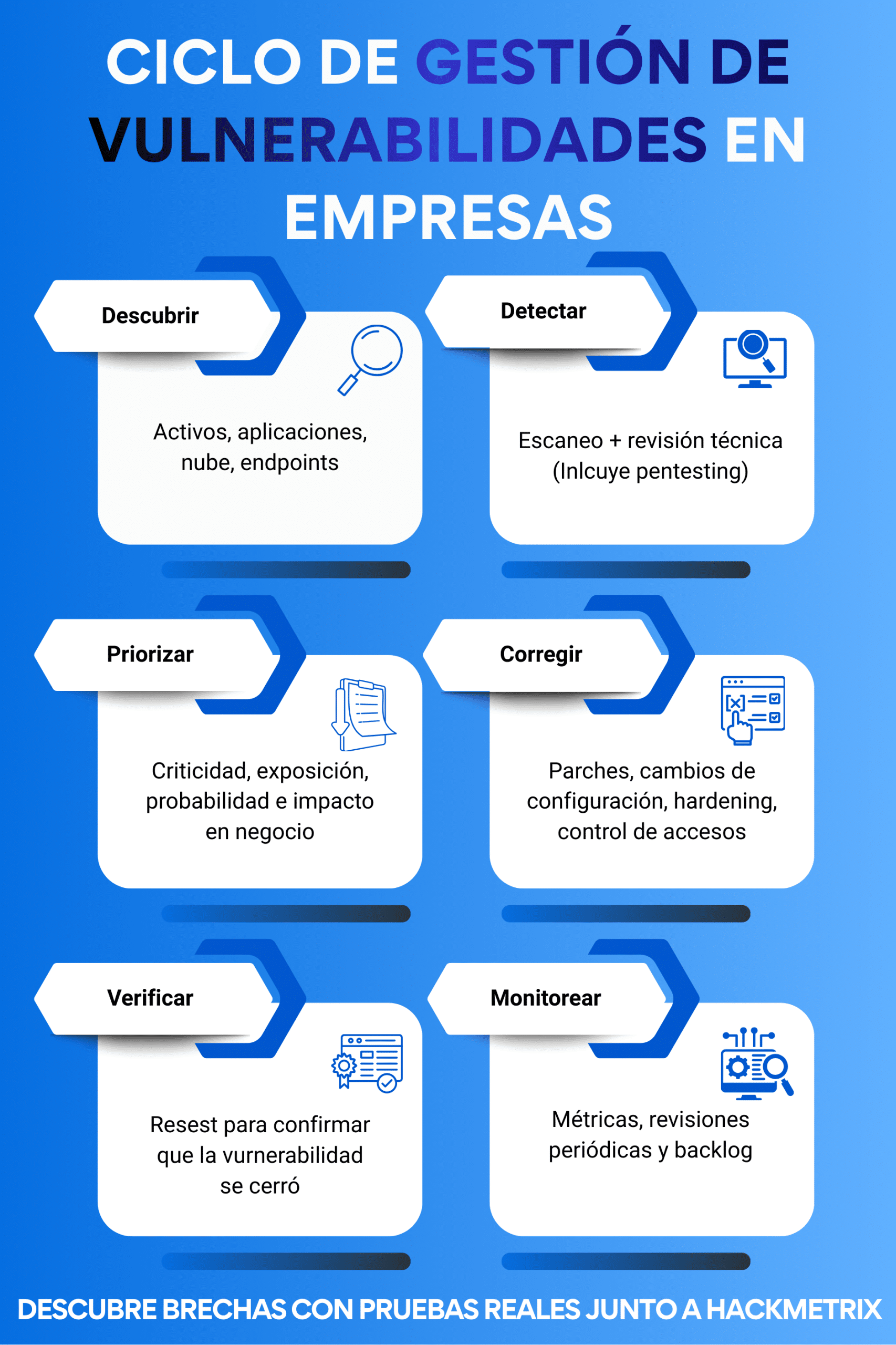

Para reducir la exposición de forma continua, sugerimos un ciclo de: identificar, priorizar, corregir, verificar y monitorear.

La clave es gestionar la corrección (asignación de responsables, plazos, evidencias y retesteo), especialmente si se deben demostrar controles en auditorías o ante clientes.

En este sentido, se debe saber cómo interpretar un informe de vulnerabilidades para lograr una solución más integral. Asimismo, no se debe olvidar fortalecer la prevención y la respuesta.

Reduce el riesgo antes del próximo incidente

Las vulnerabilidades informáticas no se resuelven solo con “parches”: se gestionan con visibilidad, prioridad y verificación.

Por todo lo anterior, es fundamental que sepas cómo evitar ciberataques. Además, si operas en ese mercado, estoscasos de ciberataque en México muestran por qué identificar debilidades a tiempo impacta directamente en la continuidad del negocio.

Ahora que ya sabes qué es una vulneración informática podrás evitar incidentes de seguridad con más preparación. Aunque es cierto que no todas las vulnerabilidades son críticas. De hecho, algunas incluso no suponen un riesgo inmediato, es crucial identificarlas y solucionarlas pronto.

Lo más efectivo es validar tus controles con pruebas reales y un alcance alineado a tu operación. En Hackmetrix te ayudamos a detectar y priorizar vulnerabilidades con servicios de pentesting/ethical hacking en la región:

Si necesitas avanzar con una evaluación, te invitamos a contactar a nuestro equipo para definir el alcance y comenzar.

No atenderlas podría convertirse en nuevas oportunidades para los atacantes. Esto pone en peligro la seguridad de nuestros sistemas y la confianza de quienes los utilizan.