Cómo es tradición de fin de año, AWS realiza diversos anuncios como introducción al AWS Re:Invent el evento más grande de la nube en el mundo, en el que Hackmetrix estará presente. Para AWS, la seguridad es prioridad, por lo que no es de extrañar que muchos de estos anuncios estén enfocados en nuevos features o servicios de esta materia.

En este artículo, exploraremos algunos de los lanzamientos más interesantes en materia de seguridad que presentó AWS. Desde nuevas herramientas como las Resource Control Policies (RCPs) y mejoras en la adopción de MFA, hasta actualizaciones en servicios clave como AWS Config, revisaremos cómo estos avances están diseñados para enfrentar los retos actuales de la ciberseguridad en la nube. Además, abordaremos cómo Hackmetrix puede ayudarte a implementar estas soluciones para optimizar la seguridad de tu organización mientras sigues enfocándote en lo más importante: hacer crecer tu negocio.

Nuevos Servicios de Seguridad AWS

En este escenario, asumiremos que tienes autorización y acceso a la infraestructura que será auditada. Utilizaremos AWS CLI junto con conocimientos teóricos y prácticos sobre la nube. Por su parte, los equipos responsables de la defensa de esta infraestructura deberán contar con un entendimiento sólido sobre el funcionamiento de los principales servicios de AWS y los riesgos de ciberseguridad asociados a ellos.

Resource Control Policies (RCPs) – Restricción centralizada a recursos en AWS

Las políticas IAM (Identity and Access Management) son esenciales para limitar el acceso que usuarios, recursos y servicios tienen en AWS. Sin embargo, actualmente, el 99% de las fallas de seguridad en entornos en la nube se atribuyen a errores humanos, siendo el uso de permisos excesivos el problema más común.

Si bien, el modelo de responsabilidad compartida exime a AWS de culpa con respecto a estas fallas, esto no significa que AWS busque formas de hacer más sencillo y efectivo el control de permisos dentro de su infraestructura. Aquí es donde entran las políticas de control de recursos (RCPs por su sigla en inglés).

Sabemos que las conocidas políticas IAM se adjuntan directamente sobre un usuario, un grupo o un rol, definiendo los permisos que éste tendrá. Las RCPs, por otro lado, son adjuntadas sobre un recurso, definiendo quién puede acceder a él y realizando qué tipo de acciones.

Las políticas IAM suelen tener un alcance más amplio, dado que para una misma entidad en AWS, puede mapearse a múltiples recursos (por ejemplo, una política que permita realizar acciones CRUD sobre buckets de S3). Pero estos recursos pueden ir teniendo cambios en sus casos de uso, haciendo que los controles necesarios para protegerlos de manera adecuada cambien. Aquí es donde las RCPs vienen a reforzar bajo qué condiciones se pueden realizar estas acciones, permitiendo que los dueños de dichos recursos puedan gestionar el acceso a estos de manera más precisa.

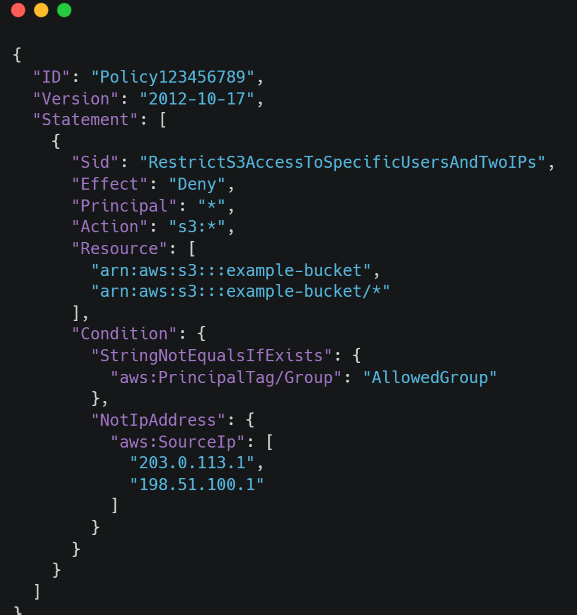

Así es como se ve una RCP en formato JSON:

Esta política protege el bucket example-bucket de cualquier modificación que no sea realizada por un conjunto de usuarios que pertenezcan a un determinado grupo, y que dicha acción solamente sea realizada desde un set de IPs predefinidas.

Las Resource Control Policies (RCPs) complementan de manera efectiva el amplio catálogo de configuraciones y servicios que AWS ofrece para gestionar accesos. Estas políticas refuerzan el cumplimiento de controles de acceso basados en roles (RBAC) y el principio de mínimo privilegio, permitiendo una administración más precisa y segura de los recursos.

Aceleración de la adopción de MFA

El MFA es, por lejos, de las herramientas de seguridad más efectivas y fáciles de implementar dentro de las organizaciones. Sin embargo, la falta de concientización y la evolución de la forma de trabajar en los últimos años (cómo el trabajo híbrido / remoto y políticas Bring your Own Device) ha hecho que esta adopción sea más compleja.

AWS inició durante el 2024 un trabajo para acelerar la curva de adopción del MFA, haciéndolo obligatorio para las cuentas root en AWS Organizations y agregando nuevos métodos de MFA (como passkeys FIDO2). Ahora, toda cuenta de AWS, incluida aquellas que viven de forma independiente (cómo la que uno usaría para proyectos personales), debe usar MFA para usuarios con permisos de alto privilegio.

AWS busca hacer que, el camino hacia la seguridad por defecto en sus clientes, no solo sea una tarea necesaria, sino que lo más amigable con el usuario (dentro de lo posible).

Detección de reglas duplicadas en AWS Config

AWS Config es un servicio sumamente útil para auditar y evaluar las configuraciones de seguridad en recursos a medida que estos cambian, para así asegurar que estén alineados con políticas de cumplimiento y requerimientos normativos.

Sin embargo, a medida que nuestra infraestructura escala, la realización de esta tarea se vuelve más compleja y más costosa. Y si bien AWS Config ha implementado mejoras para poder hacer que el monitoreo que realiza sea más costo-efectivo, sigue siendo fundamental encontrar maneras de hacerlo más eficiente.

Aquí es donde la nueva funcionalidad entra en acción, la detección de reglas duplicadas. Recordemos que en AWS Config tengo la opción de utilizar tanto reglas gestionadas por AWS como personalizadas, por lo cual no es de extrañar que existan reglas creadas desde orígenes distintas, pero que estén realizando lo mismo. Config va a evaluarlas de manera independiente, por lo cual no solamente estarás haciendo trabajo extra, sino que también estarás siendo cobrado por ello.

AWS inclusive provee un stack de CloudFormation para que puedas empezar a utilizar este feature con tan solo un par de clicks. Más información puedes verla en la documentación oficial de AWS.

Conclusiones finales

Para nadie es un secreto que la nube nos entrega un sinfín de soluciones y recursos para poder crear tecnología de manera ágil y escalable. Desde quienes utilizan Google Drive para compartir archivos entre sus amigos hasta quienes lideran las organizaciones más innovadoras del mundo, todo tiene en común el uso de la nube. Sin embargo, las consecuencias de su uso irresponsable puede traer duras consecuencias a personas y organizaciones por igual.

AWS se preocupa de estar constantemente integrando nuevos servicios y funcionalidades en materia de seguridad para sus clientes; sin embargo, la adopción de las mismas es muchísimo más compleja en la práctica que en la teoría.

En Hackmetrix, hemos ayudado a cientos de organizaciones a mejorar su postura de seguridad, tanto en la nube a nivel organizacional, para que en lugar de que gasten tiempo y energía en entender cómo cumplir con las mejoras prácticas, se dediquen a hacer crecer sus negocios apoyándose en nuestros servicios. Si esto te parece interesante, no dudes en contactarnos, o puedes averiguar más en el marketplace de AWS.